TLS (Transport Layer Security) bzw. vormals SSL (Secure Socket Layer) Verschlüsselung ist das am weitesten verbreitete Anwendungsszenario einer PKI. TLS ermöglicht die Erstellung eines sicheren Kanals zwischen zwei Endpunkten, indem es bestimmten Anwendungsverkehr (HTTPS, SMTPS, FTP over SSL etc.) auf der Sitzungsschicht des OSI Modells durch Verschlüsselung schützt.

- In TLS werden asymmetrische Algorithmen für die Authentifizierung und den Schlüsselaustausch verwendet, symmetrische Algorithmen dagegen für die Bulk Encryption der Daten.

- Neben Vertraulichkeit durch Verschlüsselung bietet TLS auch eine Authentifizierung und eine Integritätsprüfung über Hashalgorithmen an.

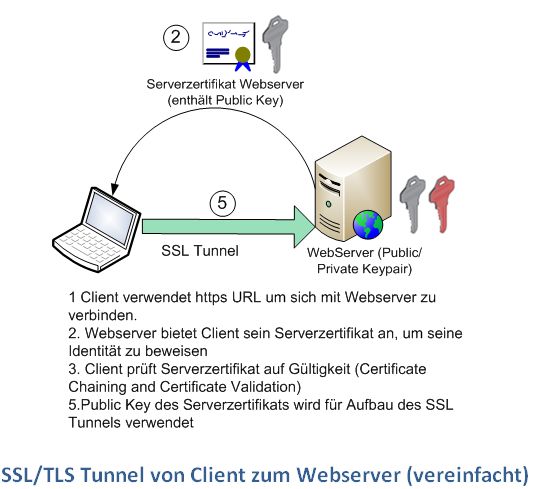

Webserver und SSL/TLS – Server beweist seine Identität gegenüber den Clients

Häufige Verwendung findet TLS auf Webservern, die Clients über ein Webserverzertifikat ihren öffentlichen Schlüssel anbieten. Vertraut der Client dem Zertifikat (zusätzlich kann er noch eine Sperrlistenprüfung durchführen – siehe auch Certificate Chaining and Validation), so kann er mit dem öffentlichen Schlüssel des Webservers verschlüsselten Web-Verkehr sicher über ein eigentlich unsicheres Netz übertragen.

SSL/TLS und Clientauthentifizierung – der Client beweist seine Identität gegenüber dem Webserver

Standardmäßig authentifiziert sich nur der Server gegenüber dem Client indem er sein Zertifikat präsentiert, der Webserver kann aber zusätzlich so konfiguriert werden, dass auch er eine Authentifizierung des Clients über ein Clientzertifikat verlangt.

Dabei gibt es im IIS zwei Möglichkeiten, die beide den potenziellen Anwenderkreis einschränken:

– Zertifikat ohne Certificate Mapping: Der Client benötigt ein Zertifikat mit Clientauthentifizierungs-EKU um sich zu Authentifizieren. Es wird lediglich die Gültigkeit des Zertifikats, sowie die Vertrauenswürdigkeit des Ausstellers geprüft. Ein etwaiges Login Formular muss aber vom Anwender weiterhin manuell mit Benutzername/Passwort ausgefüllt werden.

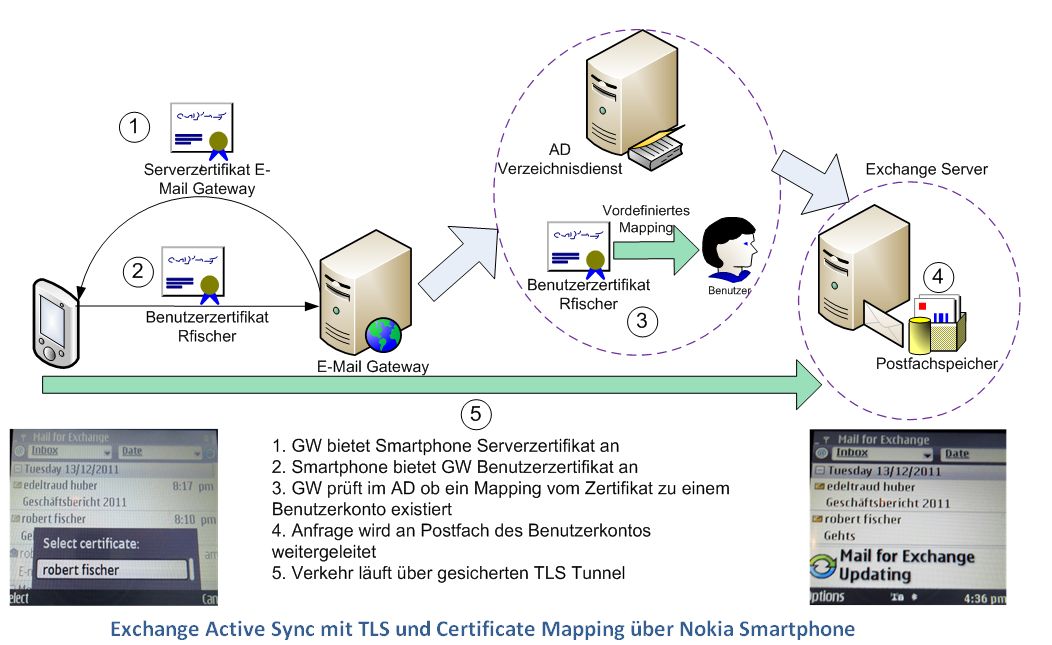

– Zertifikat mit Certificate Mapping: Im Verzeichnisdienst oder direkt am Webserver wird eine Zuweisung eines (1:1 Mapping) oder mehrerer Zertifikate (N:1 Mapping) mit einem Benutzerkonto erstellt. Präsentiert der Zugriffsclient dann ein zum Mapping passendes Zertifikat, so wird er automatisch als das entsprechende Benutzerkonto authentifiziert und braucht keine Benutzername/Passwort Kombination mehr einzugeben. Somit sind Erraten des Passwortes, sowie einfache Social Engineering bzw. Brute Force Angriffe auf das selbige kaum mehr möglich.

- In einem mittelständischen Unternehmen eignet sich TLS in Kombination mit dem HTTPS Protokoll vor allem, um Kunden einen sicheren Zugriff auf Portal- bzw. Extranetlösungen über das Web zu gewähren.

- Auch für das sichere Abrufen von Unternehmens-Emails über Smartphones wird TLS in Kombination mit Active Sync over Exchange eingesetzt.

- Ebenso arbeiten Terminalserver – alternativ zum RDP Protokoll – mit TLS.

Der Nachteil von TLS liegt darin, dass die IP Quell- und Zieladresse der Kommunikationspartner nicht verborgen werden und es daher anfällig für Datenverkehrsanalysen ist – weiterhin ist keine Garantie der Nichtabstreitbarkeit möglich.

Vgl. Morimoto, Rand et al.: „Windows Server 2003 unleashed“, S. 344-345.