Immer dann, wenn Mitarbeiter außerhalb des Unternehmens (z.B. Roadwarrior im Vertrieb, Homeworker, Smartphone-Einsatz) auf das interne Firmennetzwerk zugreifen müssen, ist besondere Vorsicht geboten.

Um die Kommunikation über ein unsicheres öffentliches Netzwerk wie das Internet sicher zu gewährleisten, werden VPN Tunnel aufgebaut, die den Verkehr vom Endgerät bis zum VPN Gateway der Firma durchgehend verschlüsseln (End-to-Site Tunneling). Während der Dauer der VPN-Verbindung befindet sich der Client logisch im Firmen-LAN und der Mitarbeiter kann sich dann z.B. mit RDP auf seinen Arbeitsplatz verbinden und die gewohnte Arbeit durchführen. Ebenso ist es als Alternative zu herkömmlichen Standleitungen möglich, mit VPN Technologien Firmenstandorte über unsichere Netze wie das Internet zu verbinden (Site-To-Site Tunneling).

Verbreitete Protokolle für die Erstellung eines VPN-Tunnels sind z.B.

- PPTP,

- L2TP/IPSec,

- SSL basierte VPN-Protokolle wie SSTP

- oder in Sonderfällen auch natives IPSec im Tunnelmodus (siehe IPSec).

1. Verbindungsaufbau der einzelnen VPN Protokolle

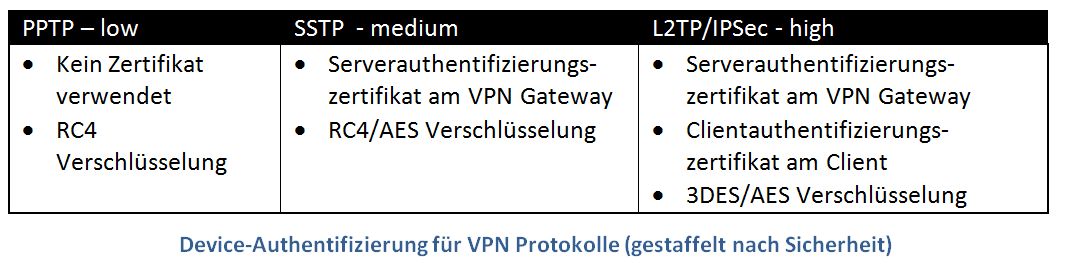

Alle diese Protokolle benutzen zum Verbindungsaufbau das PPP (Point-to-Point) Protokoll zusammen mit Benutzerauthentifizierungsmethoden, verwenden dabei aber unterschiedliche Herangehensweisen:

- PPTP bspw. verschlüsselt die Daten erst (!), wenn bereits über PPP eine erfolgreiche Benutzerauthentifizierung stattgefunden hat,

- hingegen erstellen SSTP und L2TP/IPSec schon vorab eine gesicherte Verbindung. Hierzu verwendet SSTP ein X.509 Serverzertifikat am Gateway, das sich gegenüber dem VPN-Client authentifiziert – damit kann der Anwender auch sicher sein, dass er seine Zugangsdaten dem richtigen Server anvertraut.

- L2TP/IPSec setzt zusätzlich noch Client Zertifikate voraus, damit sich auch die VPN-Clients gegenüber dem Server authentifizieren müssen.

Nur mit Zertifikaten kann eine echte, eindeutige Authentifizierung zwischen den Device-Identitäten auf Gateway und Clientseite stattfinden

2. Benutzerauthentifizierung im VPN

Ohne eine PKI ist man bei der VPN-Benutzerauthentifizierung auf passwortbasierte Methoden (PAP, CHAP, MSCHAPv2) beschränkt und die Sicherheit des Systems korreliert direkt mit der Komplexität der verwendeten Benutzerpasswörter.

Durch die Verwendung des EAP-Frameworks ist es aber möglich verschiedene erweiterte Authentifizierungsmethoden in die PPP Authentifizierung mit einzubinden, damit kann die Benutzerauthentifizierung z.B. auch über Benutzerzertifikate oder Smartcards erfolgen (z.B. EAP-TLS, PEAP-TLS), womit das Problem der schwachen Passwörter behoben wird.

Erweiterte Flexibilität bei der Kontrolle des VPN-Zugriffs kann zudem durch den Einsatz von RADIUS erzielt werden

Vgl. Coleman, David et al.: „Certified Wireless Security Professional – Official Study Guide“, S. 138-159.