2018 wurden unter Efail mehrere Methoden vorgestellt, E-Mail Verschlüsselungsprotokolle OpenPGP/PGP bzw. S/MIME über unzureichend abgesicherte Mailclients anzugreifen. Ziel eines Angreifers ist es dabei den Inhalt der verschlüsselten Nachricht zu erhalten.

Er macht dies indem er eine verschlüsselte E-Mail abfängt und diese mit ausführbaren Code (z.B. JavaScript) erweitert. Anschließend schickt er die Nachricht weiter an den eigentlichen Empfänger. Führt der empfangende E-Mail Client den Code aus, ist es möglich das Teile der eigentlichen verschlüsselten (aber erweiterten) Mail an den Angreifer zurückgesendet wereden.

Ein paar Punkte seien dazu gegen die allgemeine Hysterie angefügt:

- Efail und E-Mail Signing: E-Fail wirkt sich nicht auf die Digitale Signatur via S/MIME / OpenPGP aus. Eine signierte E-Mail ist bereits im Klartext, würde ein Angreifer sie abfangen kennt er den Inhalt. Eine E-Fail Attacke wäre daher wirkungslos. E-Mail Signing mit einer unversehrten Signatur beweist, dass die E-Mail vom eigentlichen Sender stammt (Digitale Identität = Zertifikat) und nicht im Verlauf geändert wurde. Ein E-Fail Angriff würde die Signatur brechen (zumindest bei Encrypt then Sign).

- Efail wirkt sich nicht auf Enterprise E-Mail Gateways aus: Enterprise E-Mailgateways die für S/MIME – PGP/OpenPGP Verschlüsselung / Entschlüsselung eingesetzt werden – sind nicht anfällig gegenüber E-Fail weil sie den „ausführbaren“ Code innerhalb der manipulierten Mails nicht interpretieren. Beispiele: NoSpamProxy, Reddoxx,

SeppMail, Totemo Mail, Zertificon etc.. - Alle gängigen E-Mail Clients haben bereites einen Patch erhalten u.u.:

- iOS in Version 12.2

- Thunderbird 52.9

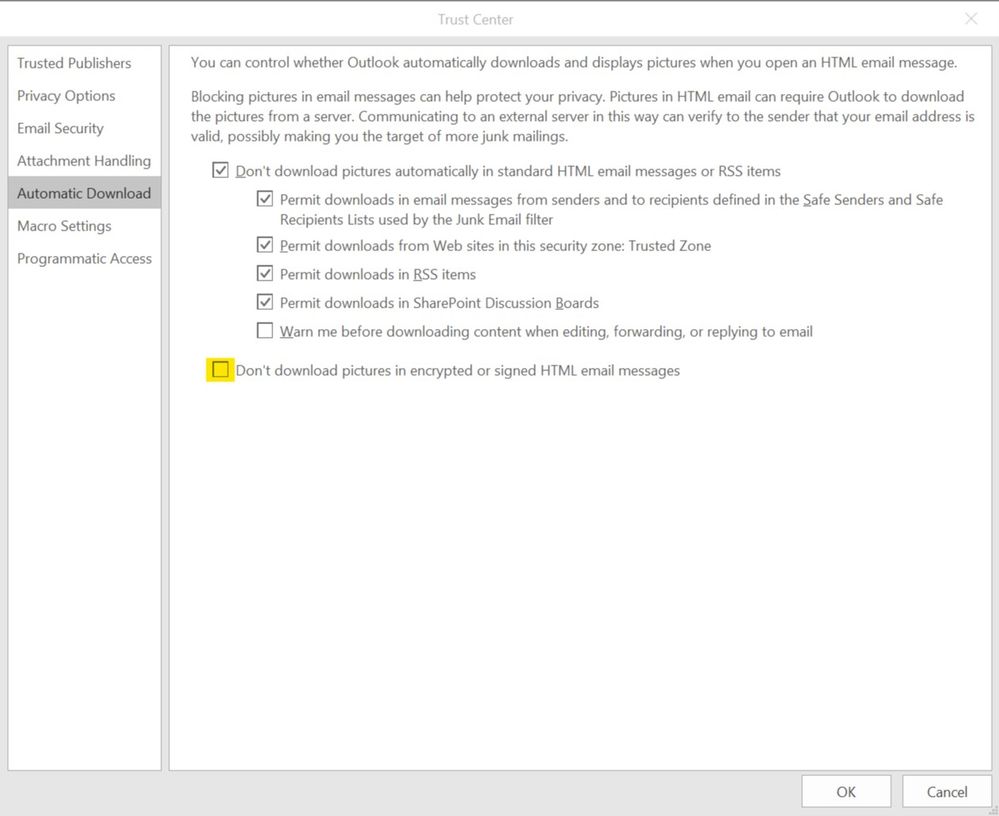

- Microsoft Outlook – (ja auch das im Gegensatz zu landläufiger Meinung ) – mit dem Outlook October 2018 Patch KB4461440 – wird external Content (extern refererenzierte HTML Images etc.) in S/MIME Mails blockiert. Mit den März Patches wurde dies auf S/MIME encryptete Mails eingeschränkt und bei signierten wieder aufgehoben. Das Verhalten kann auch im Outlook Trustcenter bzw. über Registry gesteuert werden

HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Office\16.0\Outlook\Security

Create a new key as follows;

Type=REG_DWord “DisallowSMIMEExternalContent“

Value=0

Fazit: S/MIME und OpenPGP bleiben auch nach EFail sehr sichere Methoden um E-Mails zu schützen