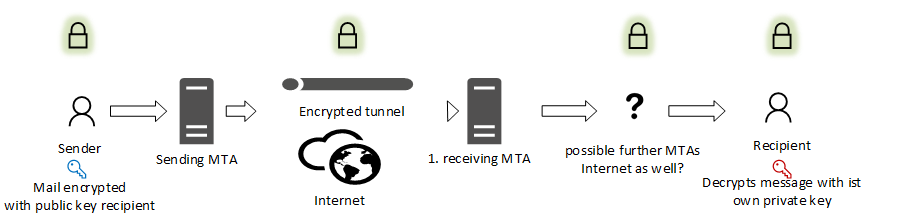

Bei Mail Object Encryption wird die Verschlüsselung auf das Mailobjekt selbst angelegt. Unabhängig davon wie viele MTAs (Mail Server) im Internet überschritten werden und wie der Traffic geroutet wird, kann nur der Besitzer des Private Keys des Empfängers die Nachricht entschlüsseln. Dies ist der höchste mögliche Security Level für E-Mail Verschlüsselung. Verbreitete Standards sind S/MIME oder OpenPGP/PGP

Encryption on Mail Object Layer

OpenPGP / PGP Standards

- Technologie:

- Outbound E-Mail Traffic: OpenPGP verwendet einen Open Source Standard, um E-mails mit dem public PGP Key des Empfängers zu verschlüsseln. Der Public Key muss dazu vorher vom Empfänger übergeben und geprüft worden sein

- Inbound E-Mail Traffic: Das verschlüsselte Mail Object wird mit dem private Key des Empfängers bei diesem entschlüsselt.

- Vorteile:

Anstelle des MTAs (Mail Transfer System) wird der eigentliche Sender der Nachricht verifiziert. Unabhängig wie viele MTAs die Mail überschreitet bleibt das Mail Object sicher verschlüsselt solange bis der Besitzer des private Keys des Empfängers die Nachricht entschlüsselt. Im Gegensatz zu einigen TLS Arten ist kein Protocol Downgrade und kein Spoofing des Empfängers möglich. - Nachteile: Viele Mail Clients unterstützen OpenPGP / PGP nicht. Es gibt zudem keine zentrale Sperrlisteninfrastruktur wie bei S/MIME CRls auch die Vertrauensstellung muss manuell getroffen werden und ist nicht über Public CAs einfacher skalierbar.

- Empfehlung: Setzen sie OpenPGP/PGP ein wenn es Business Partner von Ihnen verlangen. Ansonsten verwenden Sie den einfacher zu handhabenden S/Mime Standard.

S/MIME Standard

- Technologie:

- Outbound E-Mail Traffic: S/MIME verschlüsselt E-Mails mit dem public S/MIME Key des Empfängers. Der Public Key muss dazu vorher vom Empfänger übergeben und geprüft worden sein

- Inbound E-Mail Traffic: Das verschlüsselte Mail Object wird mit dem private Key des Empfängers bei diesem entschlüsselt.

- Vorteile:

Anstelle des MTAs (Mail Transfer System) wird der eigentliche Sender der Nachricht verifiziert. Unabhängig wie viele MTAs die Mail überschreitet bleibt das Mail Object sicher verschlüsselt solange bis der Besitzer des private Keys des Empfängers die Nachricht entschlüsselt. Im Gegensatz zu einigen TLS Arten ist kein Protocol Downgrade und kein Spoofing des Empfängers möglich. S/MIME wird von den meisten E-Mail Clients out of the box unterstützt. Im Vergleich zu OpenPGP / PGP skaliert die Technologie besser, da Trust Entscheidungen über Verwendung von Public Certification Authorities vereinfacht werden. Zudem gibt es für S/MIME zentrale Sperrlisteninfrastrukturen der Public CAs. - Nachteile: Manche Webmail Clients unterstützen kein S/MIME nativ sondern über Full E-Mail Clients (Outlook, Thunderbird etc.)

- Empfehlung: Verwenden sie S/MIME für vertrauliche Nachrichten, da sie eine volle Verschlüsselung des Mail Objekts gewährleisten solange bis der Empfänger die Nachricht mit seinem Private Key öffnet.

Vgl. Q &A Secure E-Mail Communication on https://mailprotection.redbull.com : „Resason for using Secure E-Mail communication“

sowie

Q &A Secure E-Mail Communication on https://mailprotection.redbull.com/standards : „Which Standards we offer and why“