Die Windows Zertifikatsverwaltung besteht aus einem logischen und einem physischen

Teil. Der logische Teil ist das operative Management über die GUI oder Certutil.exe –

jeweils für den Benutzer, den Computer und einzelne Dienste – der physische Teil

beschäftigt sich mit der sicheren Ablage von Zertifikaten und Schlüsseln.

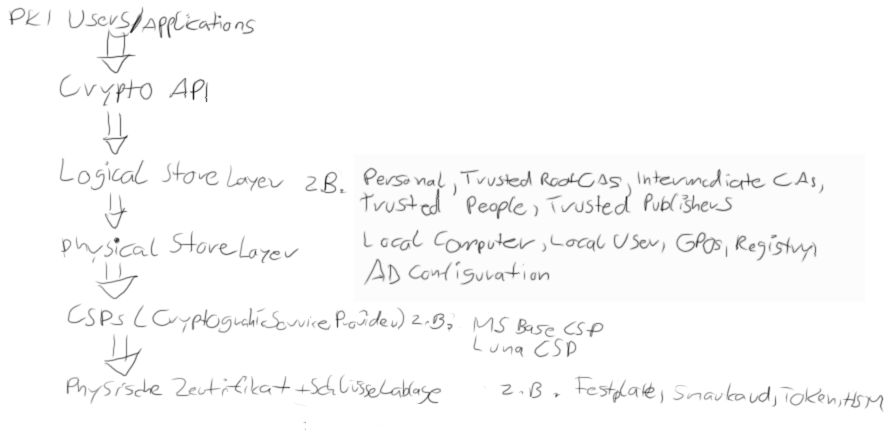

- Crypto API: Führt alle kryptografischen Vorgänge durch, ab Server 2008 durch

Cryptography Next Generation (CNG) ersetzt - Cryptographic Service Provider (CSP): Software/Hardware die kryptografische Algorithmen zur Verschlüsselung/Entschlüsselung einsetzt.

- Logical Personal Store Layer:

- Eigene Zertifikate (Personal Store): Hier sollten die Zertifikate, die sich auf den Anwender/PC beziehen, abgelegt werden – die zugehörigen privaten Schlüssel befinden sich im Benutzerprofil bzw. auf einer Smartcard/Token.

- Vertrauenswürdige Stammzertifizierungsstellen (Trusted Root CertificationAuthorities): Hier sollten sich nur CA Zertifikate vertrauenswürdiger Zertifizierungsstellen (in der Regel RootCA Zertifikate) befinden. Allen hier aufgeführten Zertifikate und ihren ausgestellten Zertifikaten wird als Trust Anchor automatisch vertraut.

- Organisationsvertrauen (Enterprise Trust): Hier befinden sich Certificate TrustLists (Liste von self-signed Zertifikaten die von einer Root signiert wurden), die über Gruppenrichtlinien bezogen werden können. Wenn die CA, die die Liste signiert hatte, die Gültigkeitsprüfung besteht, so gelten alle in der Liste enthaltenen CA Zertifikate als Trust Anchor.

- Zwischenzertifizierungsstellen (Intermediate CAs): Enthält die CA Zertifikate von Intermediate CAs, sowie deren Sperrlisten (CRLs) – sie gelten nicht als TrustAnchor.

- Active Directory Benutzerobjekt (Active Directory User Object): Enthält alle Zertifikate des Benutzers die in Active Directory veröffentlicht wurden

- Vertrauenswürdige Herausgeber (Trusted Publishers): Enthält CodesignaturZertifikate denen automatisch ohne eine Warnmeldung vertraut wird.

- Nicht vertrauenswürdige Zertifikate (Untrusted Certificates): Hier befindensich Zertifikate, denen niemals vertraut werden soll. Microsoft verwendet diesenOrdner, um mit Windows Update CA Zertifikate bekannt zu machen, deren Sicherheit kompromittiert wurde. Dies ist nötig, da Root Zertifikate nicht direkt gesperrt werden können. Hier befinden sich auch die gehackten DigiNotar Zertifikate.

- Drittanbieter-Stammzertifizierungsstellen (Third-Party Root Certification Authorities): Hier sollten nur Drittanbieter Root Zertifikate und CRLs aufgenommen werden. Diese können je nach Gruppenrichtlinieneinstellungen als Trust Anchors definiert werden.

- Vertrauenswürdige Personen (Trusted People): Explizites Vertrauen bestimmter Endanwender bzw. selbstsignierter Zertifikate als Trust Anchors. Wird z.B. für S/MIME in Outlook verwendet, wenn einem bestimmten Kontakt unabhängig von seiner PKI Struktur direkt vertraut werden soll.

- Andere Personen (Other People): Ablage für Zertifikate fremder Endentitäten, die sich zu einer Trusted Root verketten.

- Zertifikatregistrierungsanforderungen (Certificate Enrollment Requests):Enthält Certificate Request Dateien für die manuelle Zertifikatsanfrage.

- Smartcard vertrauenswürdige Stämme (Smart Card Trusted Roots):Hier befinden sich die Trusted Root CAs einer Smartcard, wenn die Karte eingelegt wird.

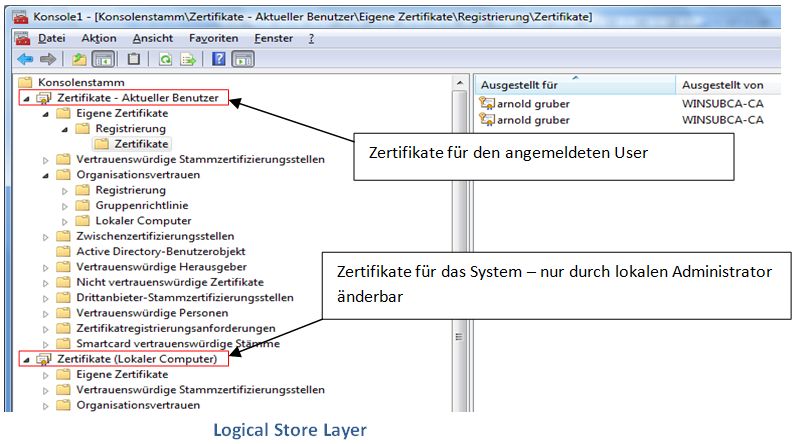

Logical Layer Windows Zertifikatsverwaltung öffnen:

MMC – Datei – SnapIn hinzufügen – Zertifikate – hinzufügen – Eigenes Benutzerkonto bzw. Computerkonto wählen

- Physical Store Layer eines Benutzers/Computers/Dienste

- Jeder Ordner im Logical Store kann wiederum physisch in Ablage-Container unterteilt werden:

- Registrierung (Registry): Benutzerspezifischer Teil der Computerregistry, also Teil des Benutzerprofils. Hier werden die logischen Zertifikate eines Benutzers abgelegt. Alle Zertifikate die physisch im Benutzerprofil vorhanden sind, können dann automatisch auf andere PCs mitgenommen werden, falls ein Roaming Profile eingerichtet wurde.

Pfad ab Vista/Server 2008: %Systemdrive%\Users\username\AppData\Roaming\Microsoft\SystemCertificates\My

- Lokaler Computer (Local Computer): Die hier abgelegten Zertifikate beziehen sich auf alle Benutzer die sich am Computer anmelden. Pfad: HKLM\software\Microsoft\systemcertificates\my

- Gruppenrichtlinie: Hier werden Zertifikate abgelegt, die über Gruppenrichtlinien verteilt werden.

Machine Registry: HKLM\software\policies\Microsoft\systemcertificates

User Registry: HKCU\software\policies\Microsoft\usercertificates

- Benutzerzertifikat (User Certificate): Hier sind die Zertifikate abgelegt, die in Active Directory im Bezug zum Benutzerkonto veröffentlicht wurden (LDAP Pointer)

- Unternehmen (Enterprise): Root CAs, die bei der Installation innerhalb einer Active Directory Struktur im Verzeichnisdienst registriert wurden

HKLM\software\Microsoft\enterprisecertificates

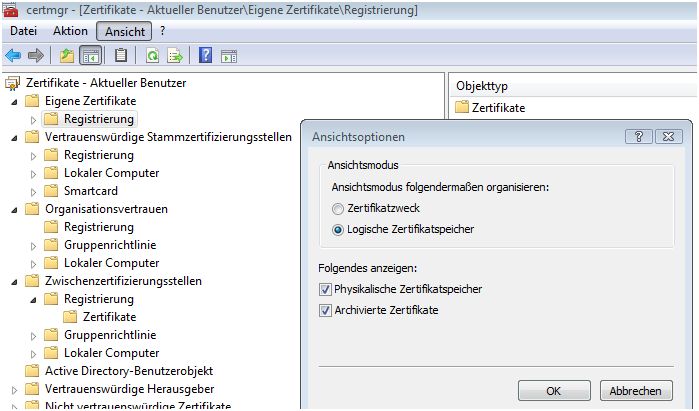

Physikalischer Zertifikatsspeicher in Windows: MMC – SnapIn hinzufügen – Zertifikate – Ansicht – Optionen – Physikalischer Zertifikatspeicher anhaken

- Registrierung (Registry): Benutzerspezifischer Teil der Computerregistry, also Teil des Benutzerprofils. Hier werden die logischen Zertifikate eines Benutzers abgelegt. Alle Zertifikate die physisch im Benutzerprofil vorhanden sind, können dann automatisch auf andere PCs mitgenommen werden, falls ein Roaming Profile eingerichtet wurde.

Literatur:

Vgl. De Clercq, Jan.: „Windows Server 2003 Security Infrastructures“, K. 13.4.4. Windows Server 2003 Security Infrastructures

10 Antworten auf Windows Certificate Store / Windows Zertifikatsspeicher