So lange es E-Mail gibt, so lange diskutiert man darüber wie denn ein sicherer Versand und Zustellung gewährleistet werden kann. Doch was heißt hier sicher? Neben einer adäquaten Spam und Malware Filterung und einer anständigen Verfügbarkeit des Dienstes, möchte man natürlich ein paar Dinge wissen.

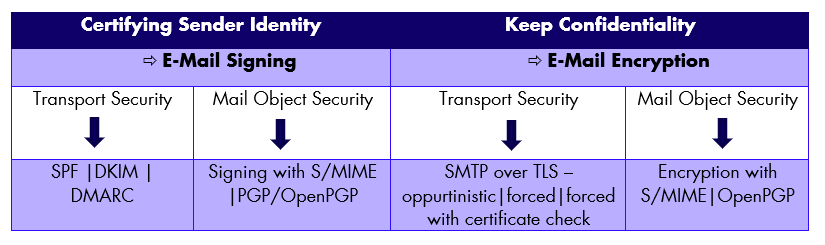

- Ist eine abgesendete Mail wirklich von demjenigen Absender der im Absenderfeld auftaucht und kommt sie genau so bei mir an, wie sie an mich versendet wurde? Denn könnte ich das gewährleisten, wären nahezu jegliche Fraudthemen passè. (Man erwarte den 2. Teil des Blogeintrags…)

- Kann jemand auf dem langen Weg der E-Mail über die unendlichen weiten des Internets, diese abfangen, sie lesen bzw. deren Inhalt extrahieren und Ihn weitergeben?

Natürlich kann er das, wenn die E-Mail nicht verschlüsselt wurde. Im Prinzip ist es jedem möglich, der an der Leitung oder an Knotenpunkten auf dem Weg vom Sender bis zum Empfänger Netzwerkverkehr dupliziert, extrahiert oder mitschnüffelt. Das können Mailprovider, Netzwerkprovider, Telekommunikationsunternehmen, Geheimdienste , Intelligence Researcher und andere staatliche Behörden etc. sein. Bemerken kann man das nicht.

Aber man kann sich schützen. Entgegen aller Hysterie (hier der Verweis auf E-Fail) ist E-Mail Verschlüsselung je nach Art nämlich eine sehr sichere Methode genau dies zu tun – sich schützen.

Dieser Blogeintrag soll ganz unaufgeregt und auf einer sachlichen Ebene erklären, welche Arten der E-Mail Verschlüsselung es gibt, was Ihre Vor-und Nachteile sind. Ein weiterer Blogeintrag wird sich dann intensiv mit dem Thema der E-Mail Signierung beschäftigen.

Einordnung E-Mail Verschlüsselung

E-Mail Verschlüsselung ist eine Technologie, um die Vertraulichkeit einer Nachricht zu erhalten (englisch: confidentiality – das C in CIA). Kann nur der vorbestimmte Empfängerkreis einer Nachricht deren Inhalt lesen/extrahieren, so bleibt die Vertraulichkeit gewährleistet.

Dieses Ziel versucht man nun im Kontext der E-Mail Security auf 2 Arten zu erreichen.

- Auf der Ebene des Transports (Transport Security) mit der Technologie SMTP over TLS und 3 verschiedenen Subvarianten:

- opportunistic TLS

- forced TLS

- forced TLS with certificate check

- Auf der Ebene des Mailobjekts selbst (Mail Object Security) mit den 2 Standards:

- S/MIME

- OpenPGP

Transport Security versus Mail Object Security bei E-Mail Verschlüsselung

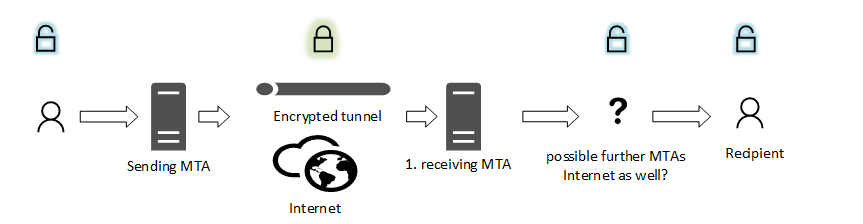

Achtung: „Encryption on Transport Layer“ / Verschlüsselung auf Transportebene hat bis auf TL(S) im Namen erst einmal weitgehend nichts mit der klassischen TLS Verschlüsselung im Webbereich zu tun. Beide haben völlig unterschiedliche Eigenheiten. Häufige Aussagen wie z.B. „Verschlüsselung ist eh überall das gleiche“ sind somit überwiegend falsch.

Denn: Mail-Verschlüsselung auf der Ebene des Transport Layers verschlüsselt in einem Tunnel den Datenstrom vom sendenden MTA (Mail Transfer Agent – also sendendes Mail Transfer System = Mail Server/Gateway) zum nächsten (und nur zu dem!) MTA. Nicht zum Empfänger und potentiell auch nicht an allen anderen MTAs – die sich auf dem Weg vom ersten empfangenden MTA bis zum Empfänger befinden.

„Man in the Middle anyone“?

Im Webbereich (HTTPS) passiert die Verschlüsselung vom Client immer „direkt“ zum Server. Dies hat mit den eingesetzten Zertifikaten und deren Prüfung zu tun.

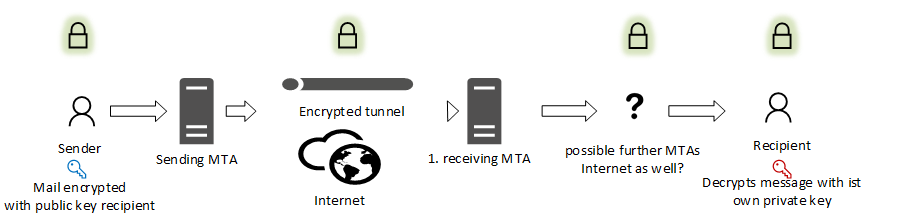

„Mail Object Encryption“ (Verschlüsselung auf der Mailobjekt Ebene selbst) hingegen verschlüsselt direkt das Mail Objekt auf seiner Reise zum Empfänger – so lange bis es vom private Key des Empfängers entschlüsselt wird.

Details finden Sie in nachfolgenden Artikeln:

Encryption on Mailtransportlayer im Detail – SMTP over TLS Types

Mail Object Encryption – S/MIME und OpenPGP/PGP

Vgl. Q &A Secure E-Mail Communication on https://mailprotection.redbull.com : „Resason for using Secure E-Mail communication“

sowie

Q &A Secure E-Mail Communication on https://mailprotection.redbull.com/standards : „Which Standards we offer and why“