Als Grundlagen der Informationssicherheit werden in der Literatur meist einheitlich

die CIA Kriterien – Confidentiality, Integrity, Availability genannt, weitere Säulen differieren. Beim Aufbau einer sicheren logischen Infrastruktur mit Zertifikatdiensten werden vor allem folgende Säulen beeinflusst:

- Authentication: Art wie die Identität eines Sicherheitsprinzipals geprüft wird, bevor er sich mit einer Ressource verbinden kann. Traditionell wird eine Authentifizierung mit Passwörtern verwendet, als sicherer gelten kombinierte Anmeldeverfahren die z.B. zusätzlich zu einem dem Benutzer bekannten Geheimnis (Passwort, Pin) den Besitz eines physischen Gegenstandes (Smartcard, Token, Zertifikat) voraussetzen oder ein bestimmtes persönliches Benutzermerkmal einfordern (Iris, Handabdruck, Stimmfrequenz)

- Authorization: Autorisierung bestimmt, welche Rechte einem authentifiziertem Sicherheitsprinzipal zugewiesen werden bzw. welchen Zugriff er auf bestimmte Ressourcen hat (Access Control Lists, Benutzerrechte).

- Confidentiality: Ein Vertraulichkeitsprozess soll gewährleisten, dass private Daten auch privat bleiben. Es gibt Möglichkeiten Autorisierung zu unterwandern, sei es z.B. durch Kopie der Daten auf ein anderes Filesystem oder einen anderen Computer, Abfangen von Daten über das Netzwerk oder auch Besitzübernahme einer Datei durch einen administrativen Sicherheitsprinzipal.

Damit trotzdem Vertraulichkeit geschaffen werden kann, sind Verschlüsselungs -algorithmen nötig, um evtl. erbeuteten Content für den Angreifer unbrauchbar zu machen.

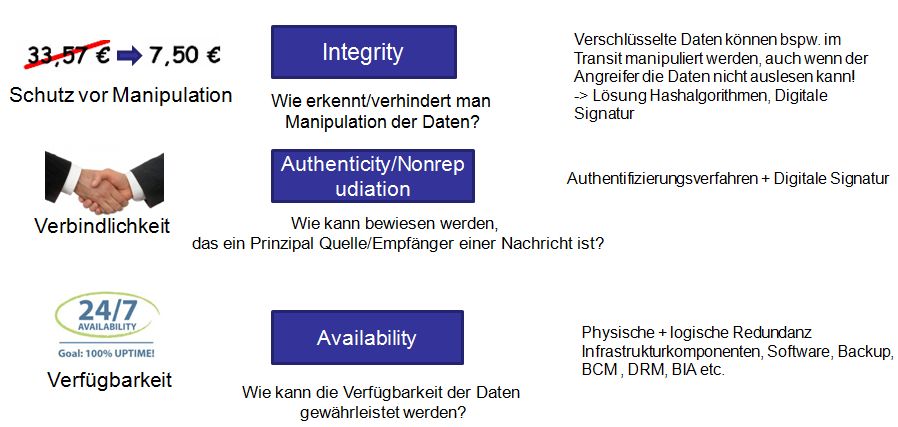

- Integrity: Integrität sollte gewährleisten, dass Informationen nicht manipuliertwerden und zwar unabhängig davon, ob sich die Daten in einer Datenbank

bzw. im Betriebssystem befinden oder gerade übertragen werden. Auch wenn

Dateien vor dem Transfer über ein unsicheres Netzwerk verschlüsselt werden,

kann ein Angreifer – obwohl er mit dem Inhalt der Daten selbst nichts anfangen

kann – versuchen, die Daten abzuändern oder zu verfälschen. Technologien für

das gewährleisten der Integrität sind neben Verschlüsselung und Prüfung der

Daten durch Hashalgorithmen auch das Instrument der Digitalen Signatur.

- Authenticity/Nonrepudiation: Authentizität beweist die Identität eines Sicherheitsprinzipals gegenüber einem Anderen. Authentizität wird wiederum durch Authentifizierungsverfahren geprüft (s.o.). Der Prozess der Nichtabstreitbarkeit beweist zusätzlich gegenüber Dritten, dass ein Sicherheitsprinzipal unbestritten die Quelle oder Empfänger eines Datums oder einer Nachricht war. Beide Begriffe werden oft auch als Verbindlichkeit zusammengefasst, d.h. der Absender einer Nachricht kann identifiziert, sowie der Empfang nicht in Abrede gestellt werden.

- Availability: Die Verfügbarkeit der benötigten Services ist jederzeit aufrecht zu

erhalten; dies kann durch physische und logische Redundanz der benötigten Infrastrukturkomponenten und Software erreicht werden (z.B. mehrere

Zertifizierungsstellen in einer PKI Hierarchie, Hardwarecluster etc.).

Literatur zum Thema:

Vgl. Bundesamt für Sicherheit in der Informationstechnik: „Glossar IT-Grundschutz“. (abgerufen am 8. September 2011)

IT Grundschutz Glossar

Vgl. Bragg, Roberta: „Designing Security for a Microsoft Windows Server 2003 Network“, S. 2-5/ 2-6

Designing Security for a Windows 2003 Network