Eine Zertifizierungsstelle gilt dann als vertrauenswürdig, wenn sich ihr Zertifizierungs stellenzertifikat in der Liste der vertrauenswürdigen Stammzertifizierungsstellen (Trusted Root Authorities) der auszuführenden Anwendung befindet.

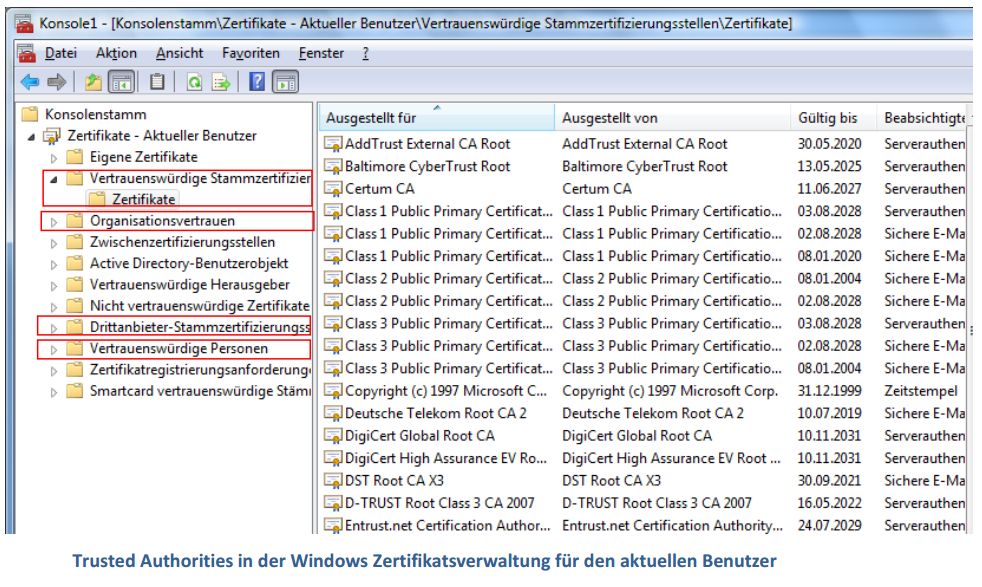

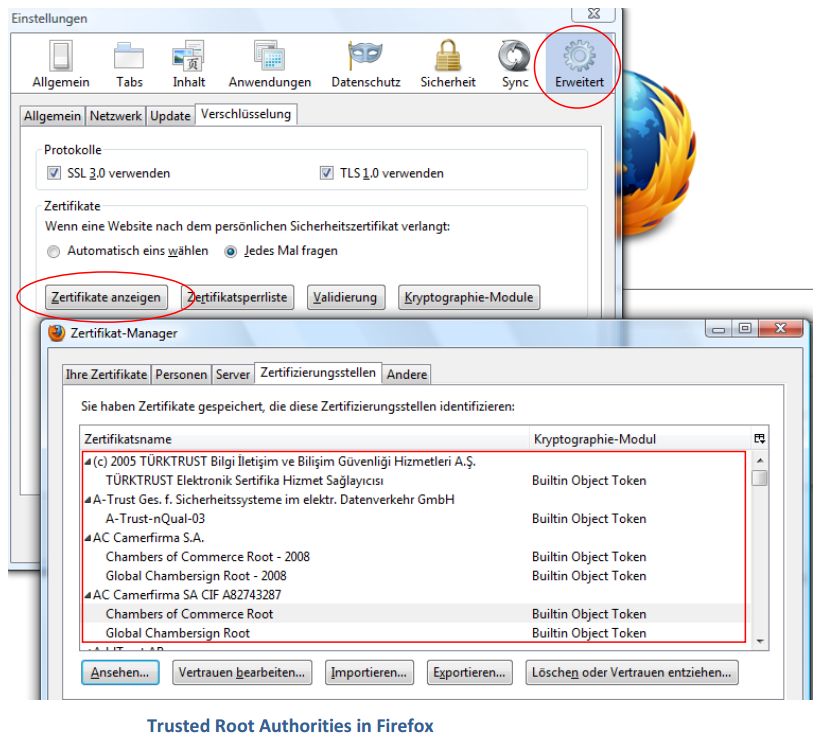

Die Anwendung kann dabei auf ein eigenes Zertifikatsmanagement (z.B. bei Opera oder Firefox Browsern) oder bei Windows-Systemen auf die Windows-eigene Zertifikatsverwaltung zugreifen (certmgr.msc), welche zwischen dem jeweils angemeldeten Benutzer, einzelnen Diensten und dem Computerobjekt unterscheidet (siehe auch Blogeintrag Windows Certificate Store).

Problem der zahlreichen Trusted Root Authorities

Meist befindet sich schon vorab eine Menge von Zertifizierungsstellen in der Liste der Trusted Root Authorities.

Das heißt standardmäßig wird allen Zertifikaten, die von diesen Zertifizierungsstellen ausgestellt wurden, automatisch vertraut – ein Umstand auf dem das System der kommerziellen CA Anbieter aufbaut (siehe ToDo).

Gelingt es aber einem Angreifer auch nur bei einer dieser CAs ein Zertifikat unter einer falschen Identität auszustellen, kann dies die End-Applikation nicht erkennen und dem Zertifikat wird dessen ungeachtet vertraut.

Ein weiteres Problem ist zudem, dass die präemptiv gefüllten Listen nicht einheitlich zwischen den verschiedenen Applikationsherstellern sind.

Im Optimalfall würden alle diese Zertifizierungsstellen daher vorher zumindest einem peniblen, wiederkehrenden Sicherheitsaudit unterzogen, bevor sie in die Trusted Root Authorities der jeweiligen Applikation aufgenommen werden bzw. darin verbleiben können.

Dies kann aber oftmals vom Endanwender nicht nachgeprüft werden, es ist daher sinnvoll alle zweifelhaften CAs aus der Applikation zu entfernen und nur fallbasiert bei Bedarf die Root-CAs, denen man wirklich vertraut (z.B. die Organisationseigenen, Partnerorganisationen, große CA Trustcenter etc.), in die Liste der Trusted Root Authorities mit aufzunehmen.

Management des User Trusts

In der Regel kann ein Benutzer selbst steuern, welche Zertifizierungsstellenzertifikate er zu den Trusted Root Authorities hinzufügt oder entfernt (User Centric PKI Management). Dies setzt aber eine Anwenderschulung und ein tieferes Verständnis von Zertifikatsprozessen voraus.

In Active Directory basierten Windows Infrastrukturen ist dagegen ein zentrales Trust-Management über Gruppenrichtlinien möglich (Centralized User PKI Management), hiermit können sie für jeden Benutzer/Computer bestimmen, welche CAs in die Trusted Root Authorities Liste hinzugefügt werden sollen und ob ein Benutzer selbst die Liste bearbeiten kann.

Vgl. De Clercq, Jan: „Windows Server 2003 Security Infrastructures“, K. 14.5.1. Windows Server 2003 Security Infrastructures