Es gibt verschiedene Gründe, warum ein Zertifikat von einem CA Administrator gesperrt wird:

- Der mit dem Zertifikat verbundene private Schlüssel der Entität wurde kompromittiert bzw. ist im Besitz einer nicht autorisierten Person (z.B. Verlust der Smartcard oder Laptop).

- Der entsprechende Mitarbeiter ist nicht mehr für die Abteilung tätig oder das Gerät wird nicht mehr verwendet.

- Das Zertifikat wurde mit ähnlichen Parametern bereits neu ausgestellt.

- Das Zertifikat ist abgelaufen.

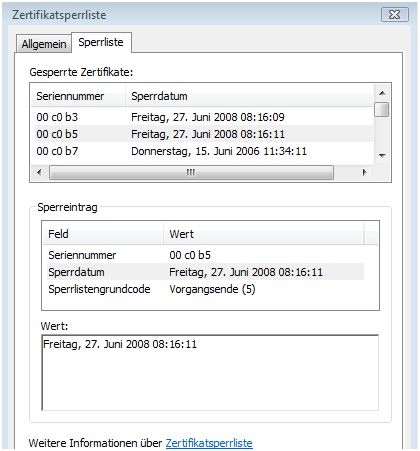

Nach der Sperrung wird das Zertifikat in der Datenbank der Zertifizierungsstelle selbst gesperrt, sowie in der Sperrliste (Certificate Revocation List – CRL) mit Seriennummer und Sperrgrund veröffentlicht, um anzuzeigen, dass die CA das Zertifikat nicht mehr für vertrauenswürdig hält.

Neben einer Basis Sperrliste, die alle gesperrten Zertifikate enthält, gibt es auch Delta Sperrlisten, die häufiger veröffentlicht werden und nur die Änderungen seit der letzten Basissperrliste enthalten.

Der Ort der Sperrlisten ist in der CRL Distribution Point Extension im jeweiligen Zertifikat vermerkt – z.B. als LDAP/HTTP Verweis oder auch eine FTP,CIFS, SMB URL.

Beispielsperrlsite von D-Trust unter http://www.d-trust.net/crl/d-trust_qualified_ca_1_2006.crl

siehe auch Zertifikate im Detail und Parameter digitaler Zertifikate

Anwendungen können, falls sie dazu konfiguriert wurden, im Certificate Chaining Prozess die Zertifikate auf den Sperrstatus überprüfen

Vgl. Microsoft Corporation: „Implementieren und Verwalten der Sicherheit in einem Microsoft Windows 2003 Netzwerk“, S.2-37/2-38.