(Erweiterung des Blogeintrags Certificate Chaining Prozess s.u.)

Der Aufbau der Zertifikatkette und die Auswahl der korrekten Zertifikate der Kette bzw. das Ermitteln der richtigen Reihenfolge der einzelnen Zertifikat geschieht

– abhängig von den befüllten Attributen eines X.509 Endentität-Zertifikats –

(siehe Aufbau von Zertifikaten) durch eine der folgenden Methoden:

- Exact Match: Wenn die Authority Key Identifier (AKI) Extension im Zertifikat mit dem Namen der übergeordneten Zertifizierungsstelle und deren Zertifikatseriennummer gefüllt ist, wird nach einem Zertifikat am Client gesucht, das diese Seriennummer und als Antragssteller diesen CA Namen sowie den passenden Keymatch (s.u.) enthält.

Da es pro PKI immer nur eindeutige Seriennummern für Zertifikate gibt, wird mit dieser Methode immer ein eindeutiges Zertifikat gefunden.

Da es pro PKI immer nur eindeutige Seriennummern für Zertifikate gibt, wird mit dieser Methode immer ein eindeutiges Zertifikat gefunden.

Sobald das entsprechende Zertifikat aber einmal erneuert wurde, bringt das Exact Match-Verfahren kein Ergebnis, da bei jeder Zertifikaterneuerung auch eine neue Seriennummer vergeben wird.

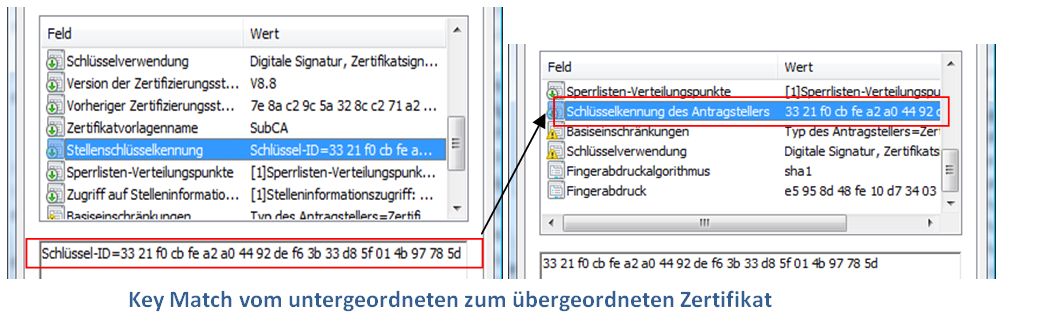

- Key Match: Hält die AKI Extension nur den Hashwert des öffentlichen Schlüssels der übergeordneten CA, so wird ein Zertifikat gesucht, welches bei gleichem Hashalgorithmus einen übereinstimmenden Wert in der SKI Extension hat. Achtung: Dieses Verfahren ist nicht mehr eindeutig, sobald das Zertifikat der CA mit demselben Schlüsselpaar erneuert wird!

- Name Match: Hat die AKI Extension keinen gültigen Wert, wird lediglich ein Zertifikat gesucht, das im Feld Subject Name den Wert des Issuer Name Feldes hat. Achtung: Dieses Verfahren verliert die Eindeutigkeit, wenn die übergeordnete CA ihr Zertifikat mit gleichem oder einem neuen Schlüsselpaar erneuert! Bei nicht gelöschten alten Zertifikaten, kann dies zur Ablehnung eines Zertifikats aufgrund falscher Zuordnung führen!

Fehler bei der Zertifikatvalidierung

Not Trusted Certificate im Internet Explorer

Grund fehlender Trust Anchor: dem Zertifikat bzw. dessen Rootzertifikat wird schlicht nicht vertraut oder aber der Aufruf der Website stimmt nicht exakt mit dem Common Name (CN) oder einem der SANs (Subject Alternative Names) die im Zertifikat hinterlegt wurden überein.

Beispiel: Im Zertifikat gibt es keinen Subject Alternative Name für den www. Alias Aufruf der Website.

Wird nun im Browser bspw. https://www.sslsites.de statt https://sslsites.de angegeben kommt es zu einer Fehlermeldung.

Fehler in der Zertifikatskette

Kette kann nicht aufgebaut werden: Übergeordnetes CA Zertifikat kann nicht gefunden werden z.B. fehlende Internetverbindung, fehlende oder fehlerhafte Befüllung der Certificate Extensions oder importieren der Certificate Chain (.p7b) nötig

Stammzertifizierungsstelle ist nicht vertrauenswürdig: Die zum Zertifikat gehörige RootCA muss erst in die Liste der Trusted Root Authorities am Client aufgenommen werden siehe Windows Certificate Store und Trustmanagement

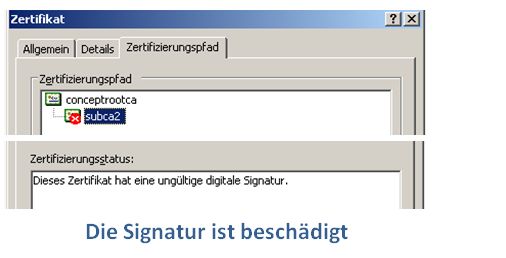

Grund z.B. ein fehlerhaftes Bit / zerstörte Integrität des Zertifikats – oder aber ein Angreifer hat versucht gespoofte Zertifikate in der Kette unterzubringen.

Vgl. Komar, Brian: „Windows Server 2008 PKI and Certificate Security“, Windows Server 2008 Certificate Security , S.240-243.